Lỗ hổng từ chối dịch vụ nghiêm trọng của BIND có thể làm tê liệt phần lớn mạng Internet

Lỗ hổng này có thể bị khai thác từ xa để đánh sập các máy chủ DNS bằng cách gửi một gói dữ liệu đơn duy nhất.

Tin tặc có thể khai thác một lỗ hổng mới trong BIND, phần mềm máy chủ tên miền DNS (Domain Name System) phổ biến nhất, để làm gián đoạn hệ thống mạng Internet cho nhiều người sử dụng.

Lỗ hổng này ảnh hưởng đến tất cả các phiên bản của BIND 9, từ BIND 9.1.0 để BIND 9.10.2-P2, và có thể bị khai thác để đánh sập các máy chủ DNS chạy phần mềm này.

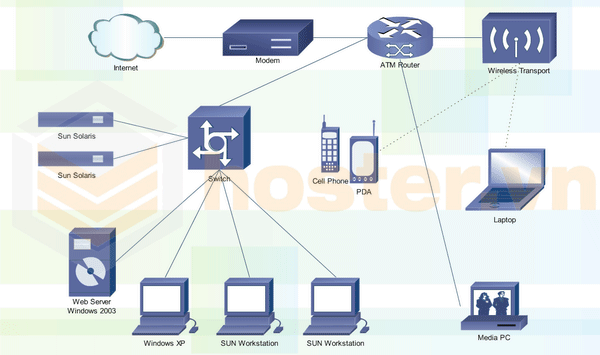

Hệ thống tên miền là danh bạ điện thoại của Internet. Nó được sử dụng để chuyển đổi tên miền sang địa chỉ IP để máy tính có thể giao tiếp với nhau. Hệ thống DNS được tạo thành một mạng lưới toàn cầu máy chủ và một số lượng rất lớn trong đó chạy BIND, một gói phần mềm được phát triển và duy trì bởi một công ty phi lợi nhuận là Internet Systems Consortium (ISC).

Lỗ hổng được công bố và được khắc phục bởi ISC hôm thứ Ba là rất nghiêm trọng bởi vì nó có thể bi khai thác để đánh sập các máy chủ DNS thẩm quyền và đệ quy với một gói dữ liệu đơn duy nhất.

Các máy chủ DNS thẩm quyền (authoritative DNS) nắm giữ các bản ghi cho một hoặc nhiều tên miền, hoặc thậm chí cho cả một tên miền cấp cao TLD (Top Level Domain) như .com. Các máy chủ DNS đệ quy (recursive DNS) nhận các truy vấn từ máy tính và xử lý chúng bằng cách tìm kiếm qua hệ thống phân cấp DNS, cho đến khi tìm được máy chủ thẩm quyền của những tên miền mà máy tính đang tìm kiếm. Sau đó, chúng chuyển tiếp lại thông tin cho những máy tính đó.

Hầu hết máy tính và thiết bị định tuyến (router) được cấu hình để sử dụng các máy chủ DNS đệ quy được thực hiện bởi các nhà cung cấp dịch vụ Internet ISP (Internet Service Provider) của họ. Nếu các máy chủ DNS bị sập, các máy tính mà chúng phục vụ sẽ không có thể tìm thấy trang web trên Internet.

Không có cách cấu hình nào để bảo vệ chống lại lỗ hổng này của BIND và cũng không có cách nào để ngăn chặn việc khai thác lỗ hổng này bằng danh sách kiểm soát truy cập ACL (Access Control List). Cập nhật bản vá là lựa chọn duy nhất, ISC cho biết trong một tư vấn.

"Viêc sàng lọc các gói tin vi phạm đối với tường lửa dường như là rất khó hoặc không thể, trừ khi những thiết bị đó hiểu DNS ở mức giao thức và có thể là vấn đề ngay cả sau đó," Michael McNally, một kỹ sư của ISC và là quản lý sự cố của lỗ hổng này, cho biết trong một bài trên blog.

Rất khó khăn phòng chống lỗ hổng này mà không cần cấp nhật bản vá và có khả năng rằng mã tấn công sẽ xuất hiện sớm bởi vì không khó để biên dịch ngược bản vá và tìm ra cách để khai thác lỗ hổng này, theo McNally.

"Tôi đã được nghe từ một chuyên gia rằng họ đã biên dịch ngược thành công một bộ công cụ tấn công từ những gì đã được tiết lộ và từ việc phân tích những thay đổi mã nguồn, và trong khi tôi hoàn toàn tự tin rằng người nói với tôi điều này không có ý định sử dụng công cụ của anh ta một cách tiêu cực, nhưng sẽ có những người khác làm như vậy", ông cảnh báo.

Robert Graham, giám đốc điều hành của công ty an ninh mạng Errata Security, tin tưởng rằng vấn đề không chỉ là lỗ hổng này, mà còn là thiết kế của BIND 9, khi đây không phải là lần đầu tiên một lỗ hổng từ chối dịch vụ (denial-of-service) nghiêm trọng đã được phát hiện đối với phần mềm này.

"Vấn đề lớn nhất của nó là có quá nhiều tính năng", Graham nói. "Nó cố gắng thực hiện mọi tính năng có thể của DNS được biết đến bởi con người, vài tính năng trong đó cần được công khai. Ví dụ, lỗ hổng hôm nay nằm trong tính năng 'TKEY' hiếm khi được sử dụng. Những máy chủ DNS công khai trên Internet cần phải giảm thiểu số lượng tính năng - những máy chủ tự hào về việc hỗ trợ tối đa tính năng thường tự động bị loại".

Để làm nổi bật phạm vi ảnh hưởng của lỗ hổng này, Graham nói rằng ông có thể sử dụng công cụ mà được ông phát triển gọi là masscan để đánh sập tất cả các máy chủ BIND 9 công khai trên Internet trong khoảng một giờ.

"BIND9 không nên được công khai trên Internet", ông nói. "Nó có vấn đề về mã nguồn mà không nên được chấp nhận ngày nay và thời đại của an ninh mạng. Ngay cả nếu nó được viết hoàn hảo, nó có quá nhiều tính năng để đáng được tin cậy."

Các tin khác

- Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng mã độc tống tiền nhắm vào các tổ chức kinh tế Việt Nam đang gia tăng

- Điều chỉnh vòng đời tên miền .VN

- Các tài khoản G Suite miễn phí Google ngừng cung cấp từ tháng 7.2022

- Thay đổi thời gian hiệu lực tối đa chứng chỉ SSL từ ngày 01/09/2020

- Chuẩn mã hóa video mới giúp giảm dung lượng còn ½ so với chuẩn nhỏ nhất hiện tại (H264)

Tin tức công nghệ

Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng...

04-04-2024Điều chỉnh vòng đời tên miền .VN

26-01-2022Các tài khoản G Suite miễn phí Google ngừng cung cấp...

22-01-2022Thay đổi thời gian hiệu lực tối đa chứng chỉ...

11-07-2020Chuẩn mã hóa video mới giúp giảm dung lượng còn...

03-05-201914 quy tắc giúp tăng cường an ninh cho Magento

29-05-2017

Bài viết được quan tâm

Tại sao chọn Hoster Việt Nam?

03-09-2013Hướng dẫn thanh toán

17-08-2013Danh sách dịch vụ

02-09-2013