Lỗ hổng mã hóa LogJam đặt người lướt Web vào nguy cơ mất an ninh

LogJam liên quan chặt chẽ đến lỗ hổng an ninh FREAK và liên quan đến việc thiết lập khóa yếu đối với kết nối TLS

Các chuyên gia an ninh cho biết họ đã tìm thấy một lỗi mã hóa mới liên quan chặt chẽ đến một lỗ hổng được phát hiện trước đây trong năm nay, khiến người lướt Web gặp nguy cơ mất an ninh.

Lỗ hổng này, được gọi là LogJam, có thể cho phép tin tặc làm suy yếu đáng kể kết nối được mã hóa giữa người sử dụng và một máy chủ Web hoặc máy chủ Email, theo Matthew D. Green, một trợ lý nghiên cứu tại khoa Khoa học máy tính của trường Đại học Johns Hopkins.

Khoảng 7% các trang web trên Internet có thể tồn tại lỗ hổng LogJam cùng với nhiều máy chủ Email khác. Một trang web đã được xây dựng để cung cấp thông tin chi tiết.

Green là thành viên của một nhóm bao gồm các chuyên gia từ Đại học Michigan và viện nghiên cứu Inria của Pháp, là người đã tìm thấy lỗ hổng LogJam một vài tháng trước. Thông tin về các lỗ hổng đã được lặng lẽ lan truyền. Microsoft đã khắc phục cho trình duyệt Internet Explorer vào tuần trước, và các bản vá lỗi cho trình duyệt Firefox và Safari sẽ được phát hành sớm, theo Green.

Việc phát hiện LogJam là kết quả của việc mở rộng điều tra lỗ hổng FREAK (Tấn công hệ số vào khóa RSA-EXPORT), đã được công bố vào tháng 3.

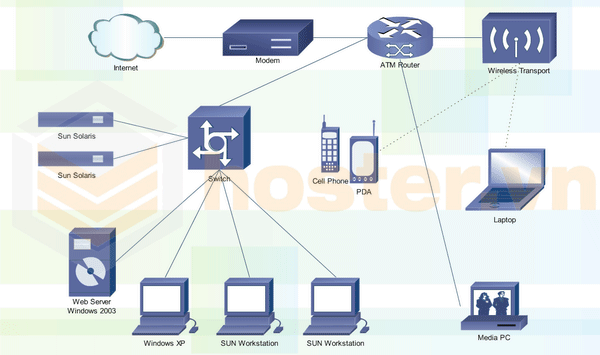

Hầu hết máy chủ web và email sử dụng giao thức SSL (Secure Sockets Layer) hoặc giao thức thừa kế TLS (Transport Layer Security), là những giao thức được sử dụng để mã hóa một kết nối. Giao thức SSL/TLS tránh việc truyền tải dữ liệu bản rõ trên Web, gây ra nguy cơ mất an toàn rất cao.

Trong những năm 1990 vì lý do an ninh quốc gia, chính phủ Mỹ ngăn chặn các công ty truyền tải các sản phẩm phần mềm sử dụng khóa mã hóa mạnh, điều này khiến tin tặc khó khăn hơn trong việc giải mã lưu lượng được mã hóa. Phần mềm thường được truyền tải bằng các khóa 512-bit, được coi là rất yếu và có thể bị bẻ khóa.

Mặc dù các hạn chế xuất khẩu đã được dỡ bỏ từ lâu, nhiều sản phẩm vẫn còn sử dụng các khóa 512-bit. Tin tặc có thể khai thác lỗ hổng LogJam để đánh lừa một máy chủ Web rằng nó đang sử dụng một khóa mã hóa mạnh mẽ hơn trong khi không phải vậy. Green nói rằng tin tặc sau đó có thể thu thập luồng dữ liệu được mã hóa yếu và giải mã trong vòng vài phút.

Lỗ hổng LogJam tồn tại một tập hợp các thuật toán Diffie-Hellman, là các thuật toán cho phép trao đổi khóa mã hóa an toàn trước khi kết nối được đảm bảo an ninh. Khi một trình duyệt Web giao tiếp với một máy chủ, hai bên đồng ý về một thuật toán được sử dụng cho mã hóa kết nối. Thông thường, thuật toán mạnh nhất được chọn, nhưng Green cho biết đôi khi máy chủ Web có thể bị đánh lừa sử dụng một thuật toán yếu.

"Đó thực sự là một lỗ hổng trong giao thức SSL đã tồn tại trong gần hai thập kỷ nay," Green nói. Để đánh lừa máy chủ Web sử dụng một khóa yếu hơn, tin tặc cần nằm trong cùng mạng với nạn nhân, chẳng hạn như cùng mạng Wi-Fi tại một quán cà phê, ông nói.

Các tin khác

- Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng mã độc tống tiền nhắm vào các tổ chức kinh tế Việt Nam đang gia tăng

- Điều chỉnh vòng đời tên miền .VN

- Các tài khoản G Suite miễn phí Google ngừng cung cấp từ tháng 7.2022

- Thay đổi thời gian hiệu lực tối đa chứng chỉ SSL từ ngày 01/09/2020

- Chuẩn mã hóa video mới giúp giảm dung lượng còn ½ so với chuẩn nhỏ nhất hiện tại (H264)

Tin tức công nghệ

Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng...

04-04-2024Điều chỉnh vòng đời tên miền .VN

26-01-2022Các tài khoản G Suite miễn phí Google ngừng cung cấp...

22-01-2022Thay đổi thời gian hiệu lực tối đa chứng chỉ...

11-07-2020Chuẩn mã hóa video mới giúp giảm dung lượng còn...

03-05-201914 quy tắc giúp tăng cường an ninh cho Magento

29-05-2017

Bài viết được quan tâm

Tại sao chọn Hoster Việt Nam?

03-09-2013Hướng dẫn thanh toán

17-08-2013Danh sách dịch vụ

02-09-2013