8 giải pháp tăng cường an ninh cho hệ thống mạng có dây

Đôi khi chúng ta quan tâm hơn về vấn đề an ninh đối với hệ thống mạng không dây vì Wi-Fi không được bảo vệ bởi hàng rào vật lý. Tin tặc có thể phát hiện SSID của mạng không dây và thực hiện tấn công trong khi ngồi trong bãi đậu xe.

Nhưng trong thế giới của các mối hiểm họa nội bộ, của các cuộc tấn công có mục đích từ bên ngoài, cũng như tin tặc mà sử dụng mánh khóe xã hội (social engineering) để truy cập vật lý vào mạng doanh nghiệp, sự an toàn của hệ thống mạng có dây cũng cần được quan tâm tốt nhất.

Sau đây là một số giải pháp an ninh cơ bản, bạn có thể áp dụng cho hệ thống mạng có dây, cho dù bạn là doanh nghiệp nhỏ hay doanh nghiệp lớn.

1. Lập hồ sơ hệ thống

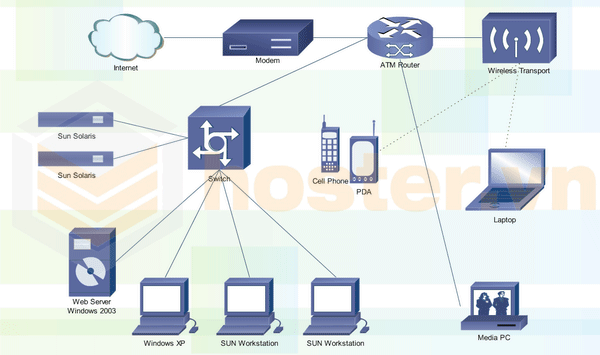

Bạn nên lập hồ sơ cho hệ thống mạng. Luôn luôn có một sự am hiểu rõ ràng về toàn bộ hạ tầng mạng, như thông tin về hãng sản xuất /chủng loại, vị trí và cấu hình cơ bản của tường lửa, router, switch, hệ thống cáp Ethernet và cổng, và các điểm truy cập không dây. Cộng với hiểu biết chính xác những máy chủ, máy tính, máy in, và các thiết bị nào được kết nối, nơi chúng được kết nối, và đường kết nối của chúng trên mạng.

Trong quá trình lập hồ sơ cho hệ thống mạng, bạn có thể tìm thấy lỗ hổng an ninh hoặc giải pháp để bạn có thể nâng cao an ninh, hiệu suất và độ tin cậy. Có thể bạn sẽ nhận thấy một cấu hình tường lửa không chính xác hoặc có thể là các mối hiểm họa an ninh vật lý.

Nếu bạn đang làm việc với một hệ thống mạng nhỏ chỉ với một vài thiết bị mạng và hàng chục máy trạm hoặc ít hơn, bạn có thể tự lập hồ sơ và tạo ra một sơ đồ trực quan trên một tờ giấy. Đối với hệ thống mạng lớn hơn, bạn có thể tìm thấy các phần mềm lập hồ sơ, sơ đồ hữu ích. Chúng có thể quét hệ thống mạng và lập sơ đồ.

2. Luôn luôn cập nhật

Ngay sau khi bạn có một hồ sơ cơ bản về hệ thống mạng, nên xem xét những thông tin chi tiết hơn. Kiểm tra việc cập nhật firmware và phần mềm trên tất cả các thiết bị mạng. Đăng nhập vào các thiết bị để chắc chắn mật khẩu mặc định đã được thay đổi, xem xét lại các cấu hình không đảm bảo an ninh, và xem xét kỹ các tính năng an ninh khác mà bạn không sử dụng.

Tiếp theo hãy xem xét tất cả các máy tính và các thiết bị kết nối vào hệ thống mạng. Đảm bảo những vấn đề cơ bản đã được quan tâm, chẳng hạn như việc cập nhật hệ điều hành và trình điều khiển, tường lửa cá nhân đang kích hoạt, phần mềm chống virus đang chạy và được cập nhật, và các mật khẩu được thiết lập.

3. Đảm bảo an ninh vật lý

Mặc dù thường bị bỏ qua hoặc ít được quan tâm, an ninh vật lý có thể quan trọng như hệ thống tường lửa Internet. Bạn cần chống lại tin tặc, bot và virus, thì bạn cũng cần chống lại các mối hiểm họa từ bên trọng.

Nếu không đảm bảo an ninh vật lý cho tòa nhà và hệ thống mạng, tin tặc gần đó hoặc thậm chí một nhân viên có thể lợi dụng kẽ hở này. Ví dụ, họ có thể cắm một router không dây vào một cổng Ethernet, cung cấp mạng không dây cho bất cứ ai gần đó có thể truy cập vào hệ thống mạng của bạn. Nhưng nếu cổng Ethernet đó đã bị vô hiệu hóa hoặc ít nhất là bị ngắt kết nối, thì chuyện đó sẽ không thể xảy ra.

Đảm bảo bạn có một kế hoạch đảm bảo an ninh cho tòa nhà để ngăn chặn người ngoài xâm nhập vào. Sau đó đảm bảo tất cả các tủ dây và/hoặc những nơi đặt các thiết bị mạng đã được bảo đảm an ninh đối với cả người ngoài và nhân viên. Sử dụng cửa và khóa tủ. Xác minh rằng cáp Ethernet được lắp đặt ngoài tầm nhìn và không thể dễ dàng truy cập, và tương tự với các điểm truy cập không dây. Ngắt các cổng Ethernet không sử dụng bằng phương pháp vật lý hoặc bằng cách cấu hình switch/router, đặc biệt là ở những khu vực công cộng trong tòa nhà.

4. Lọc địa chỉ MAC

Một vấn đề an ninh quan trọng của hệ thống mạng có dây là thiếu cơ chế xác thực nhanh chóng và dễ dàng và/hoặc cơ chế mã hóa, mọi người chỉ cần cắm dây mạng và sử dụng. Trong mạng không dây, ít nhất bạn có cơ chế WPA2-Personal (PSK) khá dễ dàng để triển khai.

Mặc dù cơ chế lọc địa chỉ MAC có thể bị vượt qua bởi tin tặc, nhưng nó có thể coi là lớp đầu tiên của hệ thống an ninh. Cơ chế này sẽ không hoàn toàn ngăn chặn tin tặc, nhưng nó có thể giúp bạn ngăn ngừa một nhân viên gây ra một lỗ hổng an ninh nghiêm trọng, ví dụ như cho phép khách hàng có thể cắm dây vào hệ thống mạng nội bộ. Cơ chế này còn có thể cho phép bạn kiểm soát nhiều thiết bị trên mạng. Nhưng đừng có một cảm giác sai về an ninh đối với cơ chế này, và luôn cập nhật danh sách địa chỉ MAC đã được phê duyệt.

5. Phân chia lưu lượng bằng VLAN

Nếu hệ thống mạng của bạn là khá nhỏ thì sẽ không cần phân chia VLAN. Bạn có thể sử dụng VLAN để phân nhóm các cổng Ethernet, các điểm truy cập không dây và người sử dụng thành nhiều mạng ảo.

Có lẽ việc sử dụng VLAN để phân chia mạng theo loại lưu lượng (truy cập chung, VoIP, SAN, DMZ) do vấn đề hiệu năng hoặc thiết kế và/hoặc phân chia theo người dùng (nhân viên, quản lý, khách hàng) do vấn đề an ninh. VLAN đặc biệt hữu ích khi được cấu hình cấp phát động. Ví dụ, bạn có thể cắm máy tính xách tay vào bất cứ nơi nào hoặc qua Wi-Fi và sẽ tự động được gán với VLAN được chỉ định. Cơ chế này có thể thực hiện được thông qua việc gán thẻ địa chỉ MAC hoặc một giải pháp an ninh hơn là sử dụng cơ chế xác thực 802.1X.

Để triển khai VLAN, router và switch cần phải hỗ trợ nó: tìm kiếm thông tin hỗ trợ IEEE 802.1Q trong thông số kỹ thuật sản phẩm. Và đối với thiết bị truy cập không dây cần hỗ trợ cơ chế gán thẻ VLAN và nhiều SSID. Với nhiều SSID, bạn có thể cung cấp nhiều mạng WLAN ảo được gán với một VLAN nhất định.

6. Triển khai cơ chế xác thực 802.1X

Xác thực và mã hóa trong hệ thống mạng có dây thường bị bỏ qua do những vấn đề phức tạp liên quan. Đó là cảm nhận chung trong giới CNTT khi chỉ quan tâm mã hóa mạng không dây, nhưng quên hoặc bỏ qua mạng có dây. Khi tin tặc có thể cắm dây vào hệ thống mạng của bạn thì không có gì ngăn cản được họ gửi hoặc nhận dữ liệu.

Dù cơ chế xác thực 802.1X không mã hóa lưu lượng Ethernet, nhưng ít nhất nó cũng ngăn chặn tin tặc gửi nhận dữ liệu trên mạng hoặc truy cập bất kỳ tài nguyên nào cho đến khi họ cung cấp thông tin đăng nhập. Và bạn cũng có thể sử dụng cơ chế xác thực trong mạng không dây, thực hiện cơ chế an ninh enterprise-level WPA2 với mã hóa AES mà có nhiều lợi ích hơn so với cơ chế personal-level (PSK) WPA2.

Một ưu điểm lớn của cơ chế xác thực 802.1X là khả năng tự động gán VLAN cho người dùng.

Để triển khai cơ chế xác thực 802.1X, trước tiên bạn cần một máy chủ RADIUS (Remote Authentication Dial-In User Service), mà về cơ bản phục vụ như cơ sở dữ liệu người dùng và là thành phần cho phép/từ chối truy cập mạng. Nếu bạn có một máy chủ Windows, bạn đã có một máy chủ RADIUS: vai trò Network Policy Server (NPS), hoặc trong các phiên bản Windows Server cũ đó là vai trò Internet Authentication Service (IAS). Nếu không có một máy chủ như vậy, bạn có thể xem xét các máy chủ RADIUS độc lập.

Để biết thêm về cơ chế xác thực 802.1X, hãy xem lại hai bài viết trước đây: 6 bí mật tạo nên thành công cho 802.1X và 8 công vụ miễn phí/chi phí thấp cho việc triển khai 802.1X.

7. Triển khai VPN

Nếu bạn đang thực sự tìm kiếm giải pháp để đảm bảo an ninh lưu lượng mạng, hay xem xét cơ chế mã hóa. Nhớ rằng ngay cả VLAN và cơ chế xác thực 802.1X, ai đó có thể nghe trộm trên mạng (VLAN) để bắt lấy lưu lượng mạng không được mã hóa mà có thể bao gồm thông tin mật khẩu, email và tài liệu.

Mặc dù bạn có thể mã hóa tất cả lưu lượng, nhưng đầu tiên hãy phân tích hệ thống mạng của bạn. Có thể ý nghĩa hơn nếu chỉ mã hóa những kết nối mà bạn cho là nhạy cảm nhất, chẳng hạn như sử dụng SSL/HTTPS. Bạn có thể truyền tải lưu lượng nhạy cảm thông qua một kết nối VPN chuẩn trên máy khách, có thể chỉ được sử dụng trong các kết nối nhạy cảm hoặc được sử dụng mọi lúc.

8. Mã hóa toàn bộ mạng

Bạn cũng có thể mã hóa toàn bộ hệ thống mạng. Một lựa chọn là IPsec. Một máy chủ Windows có thể phục vụ như một máy chủ IPsec và máy khách Windows cũng có khả năng hỗ trợ. Tuy nhiên, quá trình mã hóa có thể là một gánh nặng; băng thông có thể giảm đáng kể. Ngoài ra còn có các giải pháp mã hóa độc quyền từ các hãng sản xuất, nhiều hãng sử dụng một phương pháp tiếp cận ở lớp 2 thay vì lớp 3 như IPsec để giảm độ trễ và hao tổn hiệu năng.

Các tin khác

- Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng mã độc tống tiền nhắm vào các tổ chức kinh tế Việt Nam đang gia tăng

- Điều chỉnh vòng đời tên miền .VN

- Các tài khoản G Suite miễn phí Google ngừng cung cấp từ tháng 7.2022

- Thay đổi thời gian hiệu lực tối đa chứng chỉ SSL từ ngày 01/09/2020

- Chuẩn mã hóa video mới giúp giảm dung lượng còn ½ so với chuẩn nhỏ nhất hiện tại (H264)

Tin tức công nghệ

Hiệp hội an ninh mạng Quốc gia: tấn công mạng bằng...

04-04-2024Điều chỉnh vòng đời tên miền .VN

26-01-2022Các tài khoản G Suite miễn phí Google ngừng cung cấp...

22-01-2022Thay đổi thời gian hiệu lực tối đa chứng chỉ...

11-07-2020Chuẩn mã hóa video mới giúp giảm dung lượng còn...

03-05-201914 quy tắc giúp tăng cường an ninh cho Magento

29-05-2017

Bài viết được quan tâm

Tại sao chọn Hoster Việt Nam?

03-09-2013Hướng dẫn thanh toán

17-08-2013Danh sách dịch vụ

02-09-2013